সাম্প্রতিক সময়ে স্থল হামলা চালিয়ে যাওয়া ক্রমশ আকর্ষণ অর্জন করেছে, তাই আমরা নিরাপদে বহিরাগত করতে পারি যে হ্যাকাররা এখন পুরানো কৌশল এবং কৌশলগুলি পুনরায় ব্যবহার করছে। লিভিং অফ দ্য ল্যান্ডের সাথে সম্পর্কিত ধারণাগুলি খুব কমই নতুন। সিস্টেম সরঞ্জামগুলি একসময় সাধারণভাবে পিছনের দরজা হিসাবে ব্যবহৃত হত এবং সিস্টেমে জ্ঞাত দুর্বলতাগুলির সুযোগ নেওয়া হয়েছিল।

ল্যান্ড অফ অফ ল্যান্ড (লটল) আক্রমণগুলি রক্ষা করা অবিশ্বাস্যরকম কঠিন কারণ এগুলি কখনও কখনও সাবসেট হিসাবে ফাইলহীন আক্রমণকে অন্তর্ভুক্ত করে। অন্যান্য সময়, হ্যাকারগুলি দ্বৈত-ব্যবহার এবং মেমরির সরঞ্জামগুলি কাজে লাগায়, যা এটি একটি মারাত্মক সংমিশ্রণ। এই নির্দেশিকাটিতে, আমরা আপনাকে ল্যান্ড অফ দ্য ল্যান্ড আক্রমণের বিষয়ে যতটা জানতে হবে এবং কীভাবে আপনি নিজেকে বা আপনার সংস্থাকে তাদের হাত থেকে রক্ষা করতে পারবেন সে সম্পর্কে আপনাকে যতটা জানা দরকার আমরা তা বলতে চাই nd

ভূমি আক্রমণগুলি কীভাবে বেঁচে আছে?

স্থল হামলা চালানো হ'ল আক্রমণগুলি যেখানে আক্রমণকারীরা ইতিমধ্যে ইনস্টল করা বা বিদ্যমান সরঞ্জামগুলি ক্ষতিগ্রস্থদের কম্পিউটারগুলিতে ব্যবহার করে তাদের উপায়গুলি (তথ্য বা অর্থ চুরি করে, সিস্টেম হস্তান্তর করে, এবং আরও অনেক কিছু) ব্যবহার করে। এই জাতীয় আক্রমণগুলি অনন্য, কারণ এতে জড়িত হ্যাকাররা দূষিত প্রোগ্রামগুলি ব্যবহার করে না, যা সিকিউরিটি অ্যাপ্লিকেশন প্রোগ্রামগুলি সন্ধানের জন্য প্রোগ্রাম করা হয়। আক্রমণকারীরা যেহেতু নিয়মিত সরঞ্জাম বা এমনকি সাধারণ স্ক্রিপ্ট ব্যবহার করে, তাই হুমকি সনাক্তকরণ খুব কঠিন হয়ে যায়।

ফাইললেস আক্রমণে, উদাহরণস্বরূপ, সাইবার অপরাধীরা পাওয়ারশেল এবং ডাব্লুএমআই এর সাথে সম্পর্কিত অংশগুলিতে অস্থির মেমরিতে পরিচালনা করতে সক্ষম হয়। এই জাতীয় পরিস্থিতিতে, অ্যান্টিভাইরাস এবং অ্যান্টি-ম্যালওয়্যার অ্যাপ্লিকেশনগুলি হুমকিগুলি সনাক্ত করতে এবং এটি খুঁজে পেতে ব্যর্থ হয় - কারণ এমনকি তাদের এন্ট্রিগুলি লগ-এ সংরক্ষণ করা হয় না। সর্বোপরি, আক্রমণের সময় খুব অল্প সংখ্যক ফাইল (বা কোনও ফাইল নেই) তৈরি হয়।

আক্রমণকারীদের ফাইলহীন হওয়ার যথেষ্ট কারণ রয়েছে। তারা সম্ভবত বুঝতে পেরেছিল যে ফাইলগুলি যত কম সংখ্যক তৈরি হবে, সুরক্ষা ব্যবহারের দ্বারা হুমকির সম্ভাবনা তত কম হবে। এবং বেশিরভাগ ক্ষেত্রে, আক্রমণকারীরা সঠিক। সুরক্ষা অ্যাপ্লিকেশনগুলি প্রায়শই দেরি না হওয়া অবধি স্থল আক্রমণগুলি বেঁচে থাকার বিষয়টি সনাক্ত করার জন্য লড়াই করে কারণ তারা জানেন না যে প্রথম স্থানে কীসের জন্য নজর রাখা উচিত।

প্রচুর আক্রমণে ম্যালওয়্যার জড়িত না, তবে আক্রমণকারীরা (যদি তারা তাদের সাথে সফল হয়) যে জায়গাগুলিতে তাদের সনাক্ত করা যায় না সেখানে আপস করা কম্পিউটারগুলিতে মনোযোগ দেওয়ার জন্য পর্যাপ্ত সময় পান। এবং সময়ের সাথে সাথে, আক্রমণকারীরা অবশেষে সংবেদনশীল উপাদানগুলি অনুপ্রবেশ করতে এবং ডেটা বা অপারেশনগুলি (তারা যদি পছন্দ করে তবে) ধ্বংস করার সুযোগ পায়।

সম্ভবত, আপনি পেটিয়া / নোটপেটিয়া আক্রমণগুলির কথা শুনেছেন, যা ২০১৪ সালে একসময় বিশ্বকে নাড়া দিয়েছিল those এই হামলার শিকার ব্যক্তিরা (ব্যক্তি ও সংস্থা) তাদের কখনই আসতে দেখেনি কারণ আক্রমণকারীরা তাদের সিস্টেমে বিশ্বস্ত কর্মসূচির মাধ্যমে প্রবেশ করেছিল, যা সন্দেহ জাগায় না, এবং তারপরে সেই অ্যাপ্লিকেশনগুলিকে দূষিত কোড সহ ইনজেকশন দেওয়া হয়েছে। প্রথাগত সুরক্ষা ব্যবস্থা ব্যর্থ হয়েছে; আপত্তিজনকভাবে বিশ্বস্ত সফ্টওয়্যারটির অস্বাভাবিক ব্যবহারের ফলে তাদের প্রতিরক্ষা সূত্রপাত হয়নি।

ল্যান্ড অফ ল্যান্ড কৌশলগুলি সহ, সাইবার ক্রিমিনালগুলি কোনও জটিলতা ছাড়াই আইটি সিস্টেমে প্রবেশ করতে পারে এবং কোনও বিপদাশঙ্কা বা সন্দেহ জাগ্রত না করার সময় সেগুলিতে প্রচুর সময় ব্যয় করতে পারে। সুতরাং, এই ধরনের আক্রমণগুলির সংজ্ঞা দেয় এমন পরিস্থিতিতে, সুরক্ষা বিশেষজ্ঞরা আক্রমণটির উত্স সনাক্ত করতে অসুবিধে করেছেন find অনেক অপরাধী আক্রমণ চালানোর জন্য আদর্শ পদ্ধতিটিকে লিভ অফ অফ দ্য ল্যান্ড কৌশল বলে বিবেচনা করে।

স্থল আক্রমণ থেকে বেঁচে থাকার থেকে কীভাবে নিরাপদ থাকবেন (নিয়মিত ব্যবহারকারী বা ব্যক্তিদের জন্য টিপস)

প্রয়োজনীয় সতর্কতা অবলম্বন করে এবং সক্রিয় হয়ে ওঠার মাধ্যমে আপনি লটএল কৌশলগুলির মাধ্যমে আপনার কম্পিউটার বা নেটওয়ার্কগুলি সাইবার অপরাধীদের দ্বারা প্রকাশিত হওয়ার সম্ভাবনা হ্রাস করতে পারবেন।

- আপনার নেটওয়ার্কগুলির অভ্যন্তরে দ্বৈত-ব্যবহারের ইউটিলিটিগুলির ব্যবহার সর্বদা নিরীক্ষণ বা পরীক্ষা করুন।

- অ্যাপ্লিকেশন শ্বেত তালিকা ব্যবহার যেখানে এটি উপলব্ধ বা প্রযোজ্য তা ব্যবহার করুন।

- আপনি যখন অপ্রত্যাশিত বা সন্দেহজনক ইমেলগুলি পান, আপনাকে অবশ্যই সাবধানতা অবলম্বন করতে হবে। আপনি এই জাতীয় বার্তাগুলিতে কোনও কিছুতে (লিঙ্ক বা সংযুক্তি) ক্লিক না করে সর্বদা ভাল।

- আপনার সমস্ত অ্যাপ্লিকেশন (প্রোগ্রাম) এবং অপারেটিং সিস্টেমের জন্য সর্বদা আপডেটগুলি ইনস্টল এবং ইনস্টল করুন (উদাহরণস্বরূপ উইন্ডোজ, উদাহরণস্বরূপ)।

- মাইক্রোসফ্ট অফিস সংযুক্তিগুলি ব্যবহার করার সময় সাবধানতা অবলম্বন করুন যার জন্য আপনাকে ম্যাক্রো সক্ষম করতে হবে। এই ধরণের সংযুক্তিগুলিকে প্রথমে ব্যবহার না করা আপনি ভাল - যদি আপনি সেগুলি ব্যবহার না করার পক্ষে সক্ষম হন।

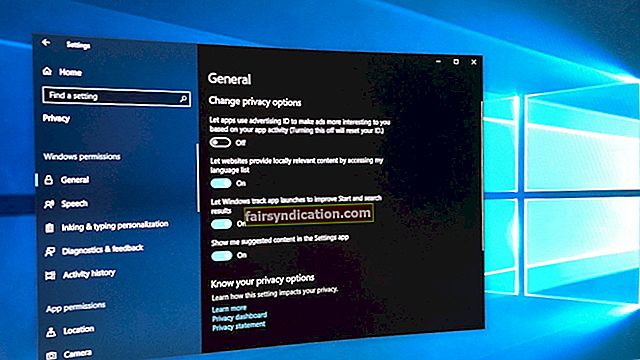

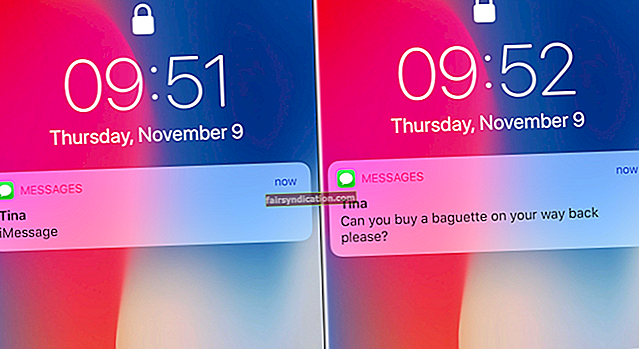

- যেখানে সম্ভব উন্নত সুরক্ষা বৈশিষ্ট্যগুলি কনফিগার করুন। উন্নত সুরক্ষা বৈশিষ্ট্যগুলির দ্বারা, আমাদের অর্থ দ্বি-ফ্যাক্টর প্রমাণীকরণ (2 এফএ), লগইন বিজ্ঞপ্তি বা প্রম্পটস ইত্যাদি।

- আপনার সমস্ত অ্যাকাউন্ট এবং প্রোফাইলের জন্য (নেটওয়ার্ক বা প্ল্যাটফর্ম জুড়ে) শক্তিশালী অনন্য পাসওয়ার্ড ব্যবহার করুন। একটি পাসওয়ার্ড ম্যানেজার পান - আপনার যদি সমস্ত পাসওয়ার্ড মনে রাখার জন্য সহায়তা প্রয়োজন হয়।

- আপনার সেশনটি সম্পন্ন করার পরে নেটওয়ার্কের বাইরে আপনার প্রোফাইল বা অ্যাকাউন্টে সাইন ইন করতে সর্বদা মনে রাখবেন।

কীভাবে স্থল আক্রমণ আক্রমণ থেকে দূরে থাকবেন (সংস্থাগুলি এবং ব্যবসায়ের জন্য টিপস)

যেহেতু ল্যান্ড অফ অফ দ্য ল্যান্ড কৌশলগুলি বেশ কয়েকটি অত্যাধুনিক হ্যাকিং কৌশল গঠন করে, তাই তারা সংস্থাগুলি সনাক্ত এবং তাদেরকে বাধা দেওয়ার পক্ষে একটি বড় স্তরের চ্যালেঞ্জ। তবুও, এখনও এমন উপায় রয়েছে যে সংস্থাগুলি এই ধরনের আক্রমণগুলির ঝুঁকি হ্রাস করতে পারে (বা এই জাতীয় আক্রমণগুলির প্রভাবগুলি হ্রাস করতে পারে - যদি সেগুলি ঘটে তবে)।

ভাল সাইবার হাইজিন বজায় রাখুন:

এই টিপটি মুখের মূল্যের তুলনায় নেওয়া সহজ বা বেসিক মনে হতে পারে তবে এটি সম্ভবত সবচেয়ে গুরুত্বপূর্ণ। ইতিহাসের সর্বাধিক সাইবারট্যাকগুলি - লটল কৌশলগুলি যেখানে নিযুক্ত ছিল সেগুলি সহ - অবহেলা বা সুরক্ষা পদ্ধতির অভাবের কারণে সফল হয়েছিল। অনেক সংস্থাগুলি যে সরঞ্জামগুলি বা প্রোগ্রামগুলি তারা ব্যবহার করে সেগুলি আপডেট বা প্যাচ করতে বিরক্ত করে না। দুর্বলতা এবং সুরক্ষা গর্তগুলি সিল করার জন্য সফ্টওয়্যারটির সাধারণত প্যাচ এবং আপডেটের প্রয়োজন হয়।

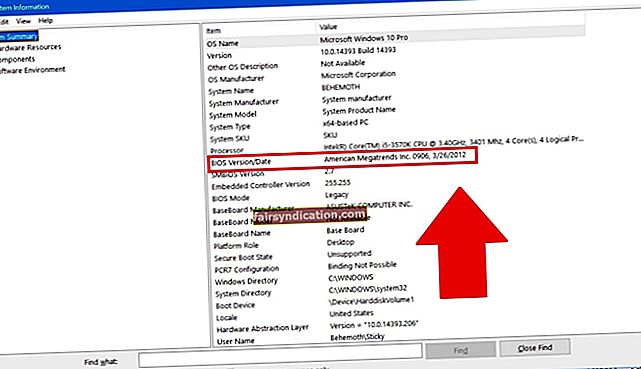

যখন প্যাচগুলি বা আপডেটগুলি ইনস্টল করা হয় না, তখন হুমকি অভিনেতাদের দুর্বলতাগুলি খুঁজে পেতে এবং সেগুলির সুবিধা নিতে দরজাটি খোলা রেখে দেওয়া হয়। সংস্থাগুলির একটি বাধ্যবাধকতা রয়েছে যাতে তারা অ্যাপ্লিকেশনগুলির একটি তালিকা রাখেন। এইভাবে, তারা পুরানো এবং অপ্রচলিত প্রোগ্রাম এবং এমনকি অপারেটিং সিস্টেমগুলি সনাক্ত করতে পারে; তাদের প্রয়োজনীয় আপডেট আপডেটগুলি কখন সম্পাদন করতে হবে এবং শিডিয়ুলে কীভাবে থাকতে হবে তাও তারা জানে।

অধিকন্তু, কর্মীদের নিরাপত্তা সচেতনতার প্রশিক্ষণ দেওয়া উচিত। এটি কোনও ব্যক্তিকে ফিশিং ইমেলগুলি না খোলার কেবল শিক্ষা দেওয়ার বাইরে goes আদর্শভাবে, কর্মীদের বিল্ট-ইন উইন্ডোজ সুবিধা এবং কোড কীভাবে কাজ করে তা শিখতে হবে। এইভাবে, তারা আচরণ, দূষিত ক্রিয়াকলাপ এবং সন্দেহজনক অ্যাপ্লিকেশন বা স্ক্রিপ্টগুলিতে ব্যাকগ্রাউন্ডে চলমান এবং সনাক্তকরণ এড়াতে চেষ্টা করার ক্ষেত্রে অসঙ্গতি বা অসঙ্গতিগুলি সনাক্ত করতে পারে। উইন্ডোজ ব্যাকগ্রাউন্ড ক্রিয়াকলাপ সম্পর্কে ভাল জ্ঞান সহ কর্মীরা নিয়মিত সাইবার ক্রিমিনালগুলির চেয়ে সাধারণত এক ধাপ এগিয়ে।

যথাযথ অ্যাক্সেসের অধিকার এবং অনুমতিগুলি কনফিগার করুন:

উদাহরণস্বরূপ, কোনও ইমেল কোনও দূষিত লিঙ্কটিতে ক্লিক করে ইমেলের অপরিহার্যভাবে কর্মীর সিস্টেমে দূষিত প্রোগ্রামের অবতরণ হওয়া উচিত নয়। সিস্টেমগুলি এমনভাবে তৈরি করা উচিত যাতে বর্ণিত দৃশ্যে, দূষিত প্রোগ্রামটি নেটওয়ার্ক জুড়ে ভ্রমণ করে এবং অন্য কোনও সিস্টেমে অবতরণ করে। সেক্ষেত্রে আমরা বলতে পারি যে তৃতীয় পক্ষের অ্যাপস এবং নিয়মিত ব্যবহারকারীদের কঠোর অ্যাক্সেস প্রোটোকল রয়েছে তা নিশ্চিত করার জন্য নেটওয়ার্কটি যথেষ্ট পরিমাণে বিভক্ত ছিল।

টিপটির গুরুত্ব যতটা সম্ভব হাইলাইটের দাবিদার। কর্মীদের দেওয়া অ্যাক্সেস রাইটস এবং সুবিধাগুলি সম্পর্কে দৃ prot় প্রোটোকল ব্যবহার করা আপনার সিস্টেমকে আপস করা থেকে দূরে রাখতে আরও দীর্ঘ পথ যেতে পারে; এটি সফল লটল আক্রমণ এবং কোথাও যায় না এমন পার্থক্য হতে পারে।

নিবেদিত হুমকি-শিকার কৌশল নিয়োগ করুন:

যখন আপনি হুমকির শিকারীরা বিভিন্ন ধরণের হুমকির সন্ধানের জন্য এক সাথে কাজ করার জন্য পান, তখন হুমকি সনাক্তকরণের সম্ভাবনা উল্লেখযোগ্যভাবে বৃদ্ধি পায়। সেরা সুরক্ষা অনুশীলনের জন্য সংস্থাগুলি (বিশেষত বৃহত সংস্থাগুলি) নিবেদিত হুমকির শিকারিদের নিয়োগ করতে এবং তাদের মারাত্মক মারাত্মক বা পরিশীলিত আক্রমণগুলির বিবর্ণ চিহ্নগুলি পরীক্ষা করতে তাদের আইটি অবকাঠামোর বিভিন্ন বিভাগে যেতে বাধ্য করে have

যদি আপনার ব্যবসা তুলনামূলকভাবে ছোট হয় বা আপনি যদি অভ্যন্তরীণ হুমকি-শিকার দল রাখতে না পারেন তবে আপনি হুমকি-শিকারী সংস্থা বা অনুরূপ সুরক্ষা ব্যবস্থাপনার কাছে আপনার প্রয়োজনগুলি আউটসোর্স করে ভাল করতে পারবেন। আপনি সম্ভবত অন্যান্য সংস্থাগুলি বা ফ্রিল্যান্সারদের দলগুলি খুঁজে পেতে পারেন যা এই জটিল শূন্যস্থান পূরণ করতে আগ্রহী হবে। যেভাবেই হোক, যতক্ষণ হুমকি-শিকারের অভিযান পরিচালিত হবে ততক্ষণ তা সব ঠিক।

শেষ পয়েন্ট সনাক্তকরণ এবং প্রতিক্রিয়া (EDR) কনফিগার করুন:

সাইবারেটট্যাক্স বন্ধ করার ক্ষেত্রে নিরব ব্যর্থতা একটি গুরুত্বপূর্ণ শব্দ। নিরব ব্যর্থতা এমন দৃশ্য বা সেটআপকে বোঝায় যেখানে ডেডিকেটেড সুরক্ষা বা প্রতিরক্ষা ব্যবস্থা কোনও সাইবারট্যাকের বিরুদ্ধে সনাক্ত করতে এবং রক্ষা করতে ব্যর্থ হয় এবং আক্রমণ হওয়ার পরে কোনও অ্যালার্ম বন্ধ হয় না।

ভবিষ্যদ্বাণী করা ইভেন্টের সাথে এই সমান্তরালটি বিবেচনা করুন: যদি ফাইলহীন ম্যালওয়্যার কোনওভাবে আপনার সুরক্ষা স্তরগুলি অতিক্রম করতে এবং আপনার নেটওয়ার্কে অ্যাক্সেস অর্জন করতে পরিচালিত করে, তবে এটি আপনার সিস্টেমে দীর্ঘ সময়ের জন্য থাকতে পারে, আরও বড় প্রস্তুতির জন্য আপনার সিস্টেমের সম্পূর্ণতা বিশ্লেষণ করার চেষ্টা করে আক্রমণ

এই লক্ষ্যে, সমস্যাটি দেখার জন্য আপনি কাটিয়ে উঠতে আপনাকে অবশ্যই একটি দৃ End় এন্ডপয়েন্ট পয়েন্ট সনাক্তকরণ এবং প্রতিক্রিয়া (EDR) সিস্টেম স্থাপন করতে হবে। একটি ভাল ইডিআর সিস্টেমের সাহায্যে আপনি প্রান্তভাগে বিদ্যমান সন্দেহজনক আইটেমগুলি সনাক্ত করতে এবং পৃথক করতে পারবেন এমনকি এগুলি মুছে ফেলতে বা এড়াতে সক্ষম হবেন।

আপনি যখন হ্যাক হয়ে যাবেন তখন ইভেন্ট এবং পরিস্থিতিগুলি মূল্যায়ন করুন:

যদি আপনার মেশিনগুলি হ্যাক হয়ে যায় বা আপনার নেটওয়ার্কটি আপোস হয়ে যায়, আপনি আক্রমণটির প্রতিরোধের ইভেন্টগুলি পরীক্ষা করে দেখতে ভাল করবেন। আমরা আপনাকে পরামর্শ দিচ্ছি যে আক্রমণকারীদের সফল করতে সহায়তা করার জন্য আপনি যে ফাইলগুলি এবং প্রোগ্রামগুলি মুখ্য ভূমিকা পালন করেছেন সেগুলি একবার দেখুন।

আপনি সাইবারসিকিউরিটি বিশ্লেষকদের নিয়োগ করতে পারেন এবং toolsতিহাসিক আক্রমণগুলি পরিমাপ করার জন্য তারা যে সরঞ্জামগুলি এবং সিস্টেমে ব্যবহার করতে পারেন তাতে মনোনিবেশ করতে বলতে পারেন। সংস্থাগুলি আক্রমণগুলির শিকার হয়ে যায় এমন বেশিরভাগ পরিস্থিতিতে সন্দেহজনক রেজিস্ট্রি কী এবং অস্বাভাবিক আউটপুট ফাইল এবং সক্রিয় বা এখনও বিদ্যমান হুমকির চিহ্নিতকরণ দ্বারা চিহ্নিত করা হয়।

কিছু প্রভাবিত ফাইল বা অন্যান্য চিহ্ন আবিষ্কার করার পরে আপনি সেগুলি পুরোপুরি বিশ্লেষণ করার জন্য ভাল করবেন। আদর্শভাবে, আপনার জিনিসগুলি কোথায় ভুল হয়েছে, কী আরও ভাল করা উচিত ছিল, ইত্যাদি চেষ্টা করার চেষ্টা করা উচিত। এইভাবে, আপনি আরও শিখবেন এবং মূল্যবান অন্তর্দৃষ্টি অর্জন করুন যার অর্থ আপনি ভবিষ্যতের লটল আক্রমণগুলি রোধ করতে আপনার সুরক্ষা কৌশলের শূন্যস্থান পূরণ করতে সক্ষম হবেন।

টিপ

সুরক্ষা এই গাইডের মূল থিম, সুতরাং আমরা আপনাকে একটি সেরা প্রস্তাব সম্পর্কে বলার জন্য আরও ভাল সুযোগ পাব না। আপনি যদি আপনার কম্পিউটার বা নেটওয়ার্কগুলিতে সুরক্ষা তৈরির সন্ধান করছেন তবে আপনি অস্লগিক্স অ্যান্টি-ম্যালওয়্যার পেতে চাইতে পারেন। এই প্রথম-হার সুরক্ষা ইউটিলিটির সাথে, আপনি আপনার বর্তমান সুরক্ষা সেটআপে উন্নতি করতে পারেন যা একাধিক হুমকির মোকাবেলায় যথেষ্ট গতিশীল নাও হতে পারে।

দূষিত প্রোগ্রামগুলির বিরুদ্ধে লড়াইয়ে উন্নতি সর্বদা স্বাগত। আপনার বর্তমান সুরক্ষা অ্যাপ্লিকেশনটি কখন পেরিয়ে যায় আপনি কখনই তা বলতে পারবেন না বা সম্ভবত আপনি একটিটি ব্যবহার করেন না। আপনি নিশ্চিতভাবে বলতে পারবেন না যে আপনার কম্পিউটার বর্তমানে আপোস বা সংক্রামিত নয়। যাই হোক না কেন, সুরক্ষিত থাকার জন্য নিজেকে আরও ভাল সুযোগ দেওয়ার জন্য (আগের তুলনায়) প্রস্তাবিত অ্যাপ্লিকেশনটি ডাউনলোড করে চালানো ভাল।